La parola Botnet deriva da roBOT NETwork. Come già anticipa il termine, si tratta di una rete formata da dispositivi informatici compromessi (infettati quindi da Malware) e collegati ad Internet, controllati da un unica entità, il botmaster. Una Botnet può avere sia scopi benevoli che malevoli, e può:

- agire su una grande rete di computer da remoto;

- analizzare automaticamente i dispositivi e le reti ad essi collegati;

- eseguire attacchi DOS;

- eseguire attacchi spam;

- corrompere altri dispositivi.

Creazione di una Botnet

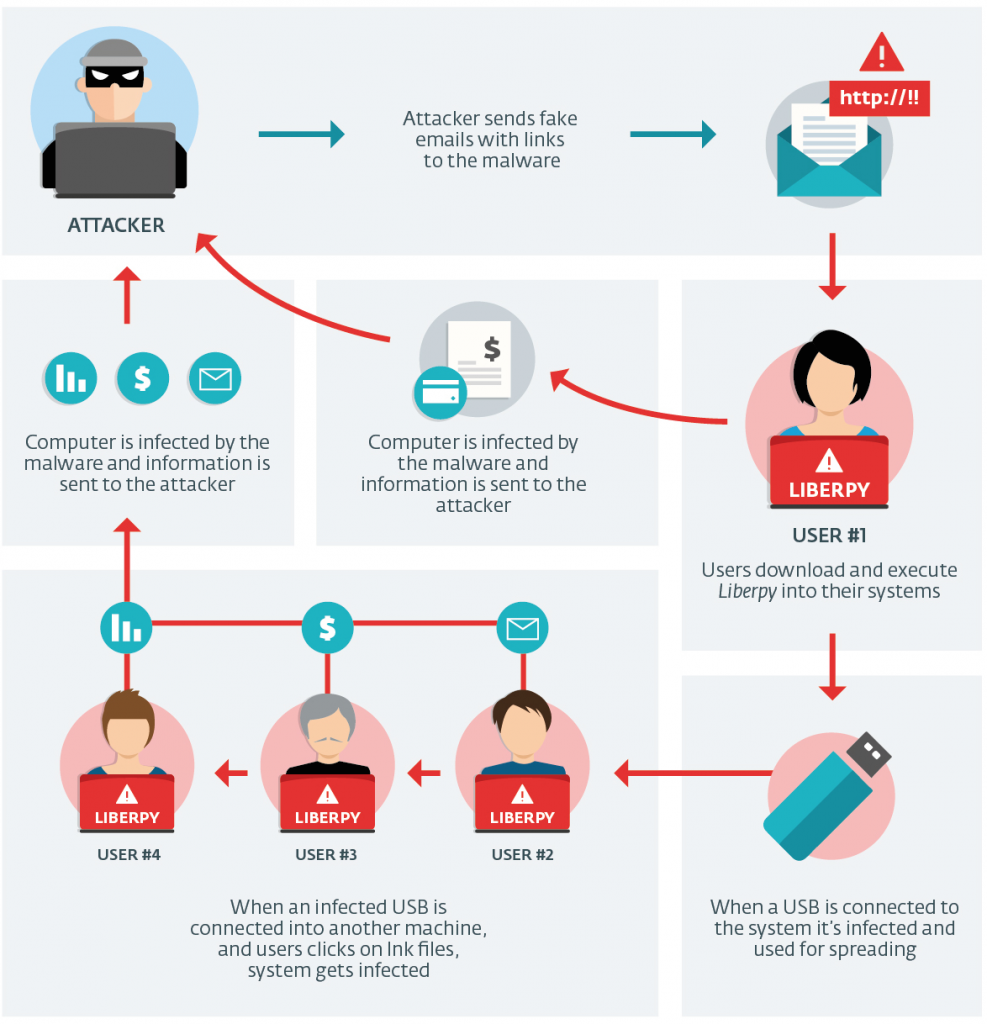

L’attaccante necessita, prima di tutto, di una macchina compromessa e infettata da utilizzare come zombie. Il Bot viene programmato per cercare altri dispositivi vulnerabili, infettarli a loro volta e creando cosi una larga rete di target compromessi.

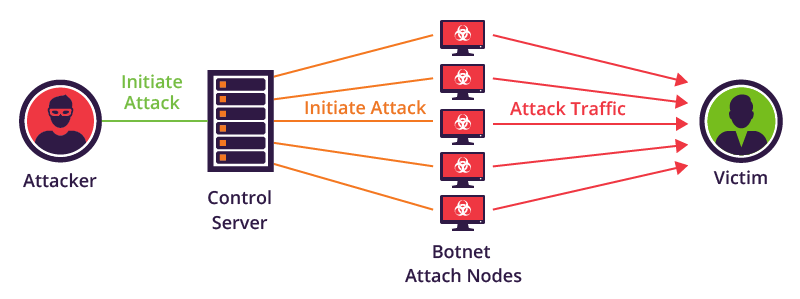

L’attaccante crea un centro C&C (comanda e controlla) configurando e forzando i vari host a connettersi e ad aspettare istruzioni. Tramite quel centro è ora possibile comandarli contemporaneamente, lanciare attacchi DDoS (Distributed Denial of Service) o infettare altri dispositivi.

Principali tipologie di botnet:

- Centralizzate: sono comandate da un unico C&C, il quale impartisce i comandi e le controlla in modo totale. Se il botmaster viene però rintracciato e reso innocuo, esse non svolgeranno più la loro funzione;

- Decentralizzate (tramite p2p): sono collegate tra di loro come una rete di pari ed ognuna impartisce ordini ai nodi vicini. In questo modo, anche nel caso in cui ne venga fermata una, le altre continuano a compiere comunque il loro lavoro.

Il modo più semplice per controllare una botnet è quello di connettere ogni bot a un server remoto. In tal caso una singola sorgente di controllo potrebbe inviare comandi e aggiornamenti con metodi di comunicazione sincroni oppure asincroni, che si differenziano nel modo che segue:

- Asincrono: basato su HTTP, prevede una connessione verso un server Web per caricare/eseguire istruzioni a intervalli predefiniti;

- Sincrono: basato su IRC (Internet Relay Chat), consiste nell’instaurare un canale persistente (chat) tra i bot e il server IRC per ricevere i comandi in real time.

La centralità di queste configurazioni li rende, però, particolarmente vulnerabili. Infatti per annientare la funzionalità dell’intera botnet basterebbe semplicemente individuare e oscurare il server C2 (HTTP/IRC).

Le scelte degli hacker

Gli hacker si trovano quindi di fronte a diverse scelte:

- La possibilità di implementare una modalità di comunicazione distribuita peer-to-peer (P2P). In questo scenario, in cui un dispositivo zombie può fungere sia da bot e che da server C2, non esiste alcun punto di riferimento da cui i bot ottengono le proprie istruzioni. Quest’ultima configurazione, anche se meno diffusa a causa della complessità realizzativa, risulterebbe meno vulnerabile ad un eventuale contrattacco. Sarebbe più problematico oscurare tutti i bot per annientare la funzionalità dell’intera botnet;

- La possibilità di implementare una modalità di comunicazione mista. Una buona soluzione potrebbe essere quella di adottare una configurazione cercando di cogliere tutti i vantaggi delle modalità di controllo centralizzato/P2P. Ad esempio, creando una botnet P2P per comunicare con i server C2 tramite protocollo HTTP;

- La possibilità di implementare una modalità di comunicazione utilizzando la rete TOR. Questa rete, come noto, essendo crittografata e progettata per essere anonima consentirebbe di nascondere le azioni botnet. Fine modulo

Obiettivo delle Botnet:

Consentire l’azione simultanea di centinaia di migliaia di dispositivi che potrebbero essere utilizzate dai botmaster con diversi scopi:

- per eseguire attacchi DDoS (Distributed Denial of Service) su server Web, bersagliando con traffico anomalo un sito Web, allo scopo di sovraccaricare i servizi bloccandone il funzionamento;

- per lo spamming. Le botnet infatti risultano essere i principali mezzi impiegati allo scopo;

- per frodi web. La simulazione di clic su link pubblicitari o il caricamento in background di siti Web (magari estranei a queste attività), potrebbero essere fonte di profitti fraudolenti, qualora questi siti pagassero in base al numero di click o di visualizzazioni;

- per minare Bitcoin, sfruttando la potenza di calcolo dei computer zombie;

- per distribuire altri malware. Come visto, le infezioni botnet si diffondono attraverso malware/Trojan che, individuando le vulnerabilità di sistemi firewall o antivirus obsoleti (o non aggiornati), scaricano altri software malevoli (adware, spyware, ransomware etc.) per una vasta gamma di impieghi illeciti e data breach;

- per noleggiare MaaS (https://maas.io/ ) e/o ulteriori servizi malevoli a pagamento.

Esistono diversi software per la creazione di queste reti. Ricordando che l’utilizzo per fini illeciti è perseguibile penalmente, alcuni tra i più conosciuti sono:

- Botnet Trojan Shark: è un software per il controllo di macchine Windows, bypassa certi firewall, tutto il traffico inviato è criptato e ha anche funzionalità di keylogging;

- Poison Ivy: come sopra, potete trovare il link per il download e un laboratorio pratico a questo indirizzo.

- PlugBot: è una Botnet Hardware, creato per un progetto di ricerca. Sito ufficiale.

- Illusion Bot;

- Netbot attacker.

- Malware PBot

Un esempio pratico: Il malware DDoS PBot, utilizzato per lanciare gli attacchi DDoS più imponenti registrati da Akamai nel secondo trimestre del 2017. Nel caso del malware PBot, utenti malintenzionati hanno utilizzato codice PHP che risale ad alcuni decenni or sono per generare un imponente attacco DDoS. Gli autori degli attacchi sono riusciti a creare una mini botnet DDoS in grado di lanciare un attacco DDoS da 75 gigabit al secondo (Gbps). È interessante notare che la botnet PBot era composta da un numero relativamente contenuto di nodi, circa 400, in grado tuttavia di generare un notevole livello di traffico di attacco.

Il contrasto e l’analisi internazionale

Le Botnet sono uno principali rischi per la sicurezza in questi ultimi anni, poichè riescono a dare una potenza di calcolo e di banda a persone con fini non propriamente legali. Rilevarle e metterle offline richiede una quantità di tempo ed energie spropositate, in quanto trovare una macchina infettata non implica necessariamente riuscire a risalire al botmaster (specialmete se controllata da TOR, ad esempio).

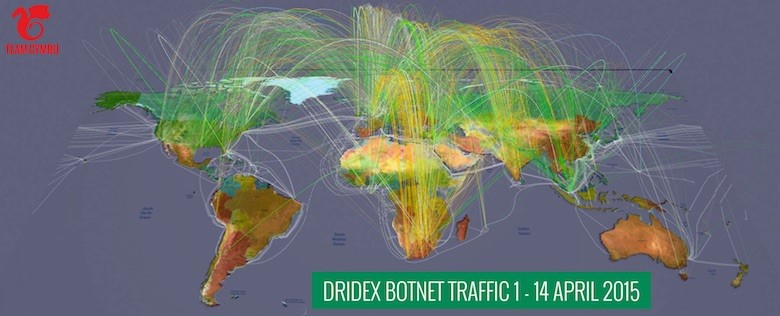

Un team di sicurezza informatica è riuscito ad analizzare in buona parte la botnet Dridex e il traffico che essa genera (è tutt’ora attiva). Questa si propaga tramite allegati mail (mai aprirli senza prima averli analizzati), e si auto-invia ai contatti presenti nella rubrica della vittima. L’analisi, in inglese, è possibile trovarla a questo indirizzo (di particolare interesse anche il video ). Un altro aspetto da considerare e analizzare consiste nelle attività maligne rilevate nel mese scorso in tutto il mondo, organizzati in un video che si può scaricare o vedere direttamente da qui.

Recentemente ha fatto scalpore la notizia a proposito della sparizione della Botnet più grande del mondo. Questa infatti è svanita, semplicemente scomparsa senza lasciar traccia di sè. Era già era stata distrutta nell’ottobre 2015, da una task force di NCA e FBI, ma in qualche modo era resuscitata e tornata al “lavoro”, diffondendo il ransomware Locky. Altri dettagli si possono trovare su securityaffairs e vice.

Come difendersi dalle botnet

La difesa contro questa minaccia in continua evoluzione è quella di proteggere la rete e i potenziali accessi, ossia gli utenti (che andrebbero adeguatamente educati sulla minaccia e sulla sua gestione).

Un ruolo fondamentale viene giocato dal fattore umano e da tutti quegli aspetti legati alle disattenzioni degli utenti nel rispettare delle buone regole di sicurezza.

È sufficiente infatti una mail infetta, il download di un programma non controllato o un exlpoit che sfrutta falle di sicurezza per far diventare un apparato (PC, dispositivo mobile, sistema IoT) uno zombie. Ecco quindi alcuni consigli di sicurezza minima per gli utenti da tenere sempre presenti:

- aggiornare il proprio dispositivo con le ultime versioni di sistema operativo e/o firmware;

- proteggere il proprio dispositivo con applicazioni antivirus e firewall aggiornati;

- scaricare software/app attendibile e verificato ed aggiornarlo periodicamente;

- prestare attenzione ad allegati e link presenti nei messaggi di posta elettronica.

Difesa per le aziende – Come ridurre l’esposizione al rischio botnet

La difesa passa sicuramente attraverso l’educazione digitale degli utenti, ma è anche vero che le stesse aziende possono mettere a punto alcune accortezze per difendersi. In particolare, alcuni accorgimenti base sono:

- Utilizzare strumenti per interrompere il flusso di e-mail indesiderate e ad alto rischio di contenere allegati malevoli;

- prevedere strumenti per filtrare i contenuti in uscita dalla rete aziendale, gli accessi e limitare l’esposizione alle minacce, in modo da scongiurare eventuali interazioni tra un malware bot insediatosi e il suo server C2;

- contrastare l’eventuale diffusione laterale dell’infezione, all’interno della rete, tramite l’attuazione di restrizioni sulle relazioni trust dei domini e sugli account locali amministrativi;

- intensificare il rilevamento di attività insolite attraverso un perfezionamento del monitoring della rete e delle connessioni;

- offrire formazione e aggiornamenti frequenti ai dipendenti sulle regole di supporto alla sicurezza di rete sulle minacce informatiche e le eventuali truffe perpetrate tramite phishing o altre tecniche.