Analisti certificati, esperti di security intelligence, vagliano informazioni sensibili e partecipano attivamante alle chat di condivisione, richiedono info sui forum, monitorano server c&c aperti e alimentano i vari connettori della TCI. .

TIG

FCI

Futures criminal intelligence

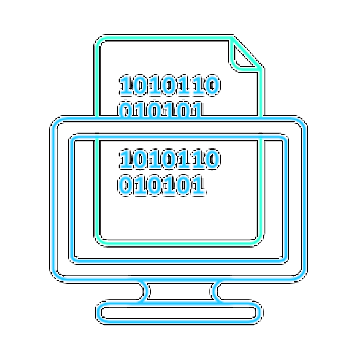

Di seguito alcune delle numerose futures presenti nella console:

- DarkWeb Data Collection

- Case based profiling

- Search intelligence

- Leaked Account Search

- Compromised data search

- Content analysis

- Metadata extraction

- File downlodable

- Osint tecnique embedded

01

Dark web collection

- Centinaia di siti dark web monitorati attivamante

- Monitoraggio attivo Social

- Monitoraggio attivo Chat

- Keyword query sempre attive

*** Attivo si intende che personale TIG, esperto in security intelligence, simula la partecipazione attiva***

02

CASE PROFILING

- Creazione di case associate ad una ricerca di parole, e-mail e account portal.

- In automatico il case viene preso in carico dalla console.

- All'interno del case si possono associare le tecniche di ricerca e gli scenari dove eseguirla.

03

COMPROMISED DATA SEARCH

- Razionalizzare i flussi informativi interni ed esterni.

- Espandere la gestione delle informazioni e delle relazioni con l'esterno.

- Riorganizzare in maniera logica gli utenti.

- Semplificare e modernizzare l'accesso alle applicazioni aziendali.

- Uniformare le applicazioni in ambiente web.

- Introdurre sistemi collaborativi web.

- Reperire informazioni di utilità aziendale.

- Aggiornare i contenuti e le informazioni in tempo reale.

04

DATA HISTORY

- Nel report Data History viene dettagliata la storia di correlazione ed individuazione dei dati sensibili trovati.

- Vengono elencati i moduli che hanno partecipato all'investigazioni.

- Vengono elencati tutti gli alert correlati alle query di ricerca.

05

HTML VIEWER

- Il Viewer e il debug html ci aiuta ad evidenziare il codice malevolo o scovare codice offuscato.

06

FILE DOWNLODABLE

- Possibilità di eseguire il download dei case, dei payload rintracciati e dei reports.

- Tutti gli oggetti presenti nella console sono scaricabili.

07

estrazione metadata

- Per ogni payload intercettato, si estraggono i metadata, alla ricerca di IOC o di dati offuscati nel codice.

08

keyword monitoring

- Monitora attivamente le parole sensibili in tutti gli scenari di analisi.

- Le query rimangono attive nel tempo o sono temporizzate.

- Restituiscono risultati allertendo tramite e-mail o SMS.

09

OSINT

- Incapsulate nei motori di ricerca ci sono le tecniche Osint più note.

- Questo permette di categorizzare i risultati ottenuti.

- Le query Osint lavorano su tutti gli scenari presenti nella console, su tutti i case configurati autonomamente, e in modo automatico in un ciclo sempre attivo.

CONCLUSIONI

- Le fitte maglie di intercettazione e il lavoro di simulazione attiva del TIG, fanno si che si crei una nuova misura di protezione che va oltre i monitoring.

- Ma che attivamente con la simulazione, cerca e scova le attività criminali informatiche.